LES JEUDI DU SAF - 28 octobre 2021 - Me Antoine BON

L’INFORMATIQUE POUR LES AVOCAT·E·S

(qui ne comprennent rien à l’informatique)

Avant de commencer : quelques ressources simples pour vous aider à entrer dans le sujet :

- CNB : Le minimum des ressources, accessible mais très insuffisant.

- La CNIL : le meilleur compromis pour les utilisateurs non techniciens

- L'Agence Nationale de la Sécurité des Systèmes informatiques : les ressources les plus complètes du débutant à l'ingénieur réseaux

- Les ressources du gouvernement pour lutter contre la cybermalveillance

- Le CLUSIF : L'association des entreprises privées et de l'Etat pour la cybersécurité

- Quelques guides utiles au format PDF

- Guide CNB - RGPD (v1-2018)

- Guide ANSSI sur la sécurité informatique des cabinets d'avocats

- Guide de sécurité personnelle CNIL

- Guide d'Hygiène informatique de l'ANSSI

- Recommandation CNIL pour la gestion des mots de passe (projet soumis à consultation en mars 2021)

- Code de conduite des fournisseurs de services cloud (CISPE.cloud)

- Fiche Pratique Ministère de l'intérieur - Sécurité numérique

- Fiche Pratique Ministère de l'Intérieur - Télétravail

- Fiche Pratique Ministère de l'Intérieur - Appareils mobiles

- Réflexions sur le matériel des collaborateurs au sein de l'infrastructure : BYOD (Bring Your Own Device)

- Le guide du CLUSIF sur la cyber-sécurité industrielle

- Le guide ANSSI de l'interconnexion avec internet

- LE PLUS IMPORTANT, CE NE SONT PAS LES OUTILS, MAIS LES PRATIQUES ! - Un très bon guide par la maison des lanceurs d'alerte

POURQUOI SE PRENDRE LA TÊTE AVEC L’INFORMATIQUE QUAND ON EST AVOCAT·E ?

Le cœur du métier de l’avocat·e, comme celui du médecin est la confiance que son client et les juridictions placent en lui.

Il est le gardien des secrets de son client et les débats en cours sur le secret professionnel illustrent à quel point il est important.

L' avocat·e doit donc pouvoir garantir à son client :

- la confidentialité des informations qui lui sont confiées

- l'indépendance dont il dispose vis à vis des tiers pour la gestion et la protection des ces informations

- La fiabilité de la transmission de ces informations vers ceux à qui elles sont destinées

L'oralité, c'est la base

Lorsque le rôle de l’avocat·e s’exerce dans l’oralité, il n’est pas très compliqué de s’assurer de la confidentialité des informations. Il suffit de garantir au client une salle de réunion confidentielle et permettre au client d’être présent pendant les échanges avec les magistrats.

Le papier, c'est plus compliqué

Mais le droit et la justice ne peuvent se passer de l’archivage papier.

La sécurité et la confidentialité due au client s’étend au stockage et à l’accès à une information physique.

La tâche de l'avocat·e complique de la nécessité de garantir la confidentialité de l'archivage et du traitement papier des informations du cabinet : étude des lieux, des conditions d'accès, du suivi des documents…

Le numérique, c'est fantastique

La révolution informatique a rendu omniprésent le support de l’information, même confidentiel, sur un support électronique, c’est à dire exprimée de manière numérique sur des supports volatiles.

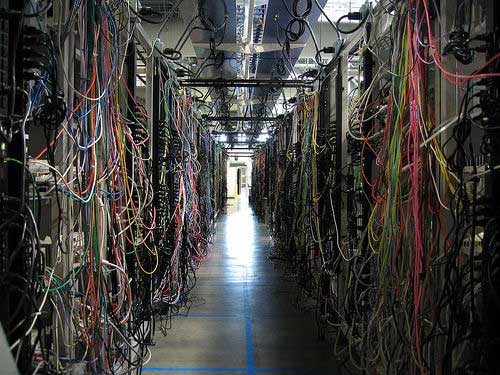

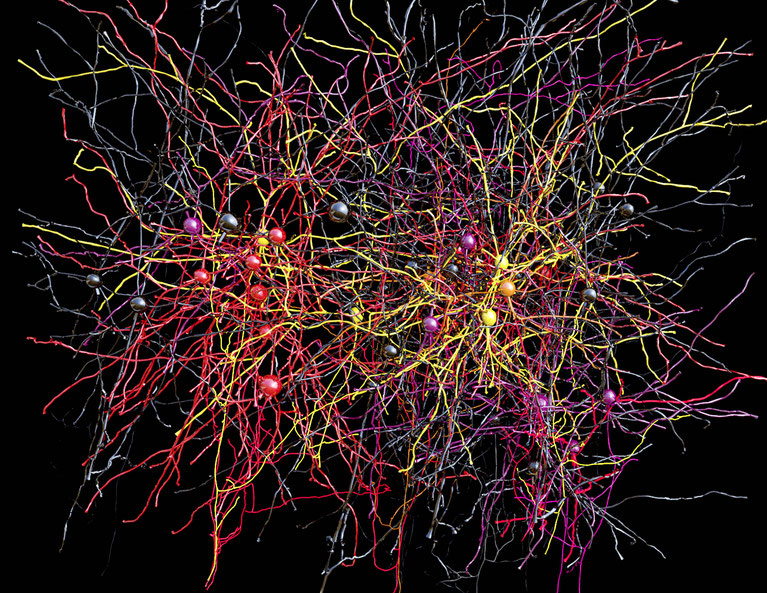

L’information n’est plus stockée et traitée sur des supports inertes et uniques, mais à travers des flux d’ondes ( (électriques, électromagnétique ou lumineuse)) qui rend l'information disponible à distance et en de multiples exemplaires.

L’information ne se maintient et ne se transmet qu’à travers des échanges entre des dispositifs informatiques qui traitent, copient, détruisent, modifient ces données sur des échelles de temps et d’espace qui échappent à la perception humaine et très largement à sa faculté de représentation.

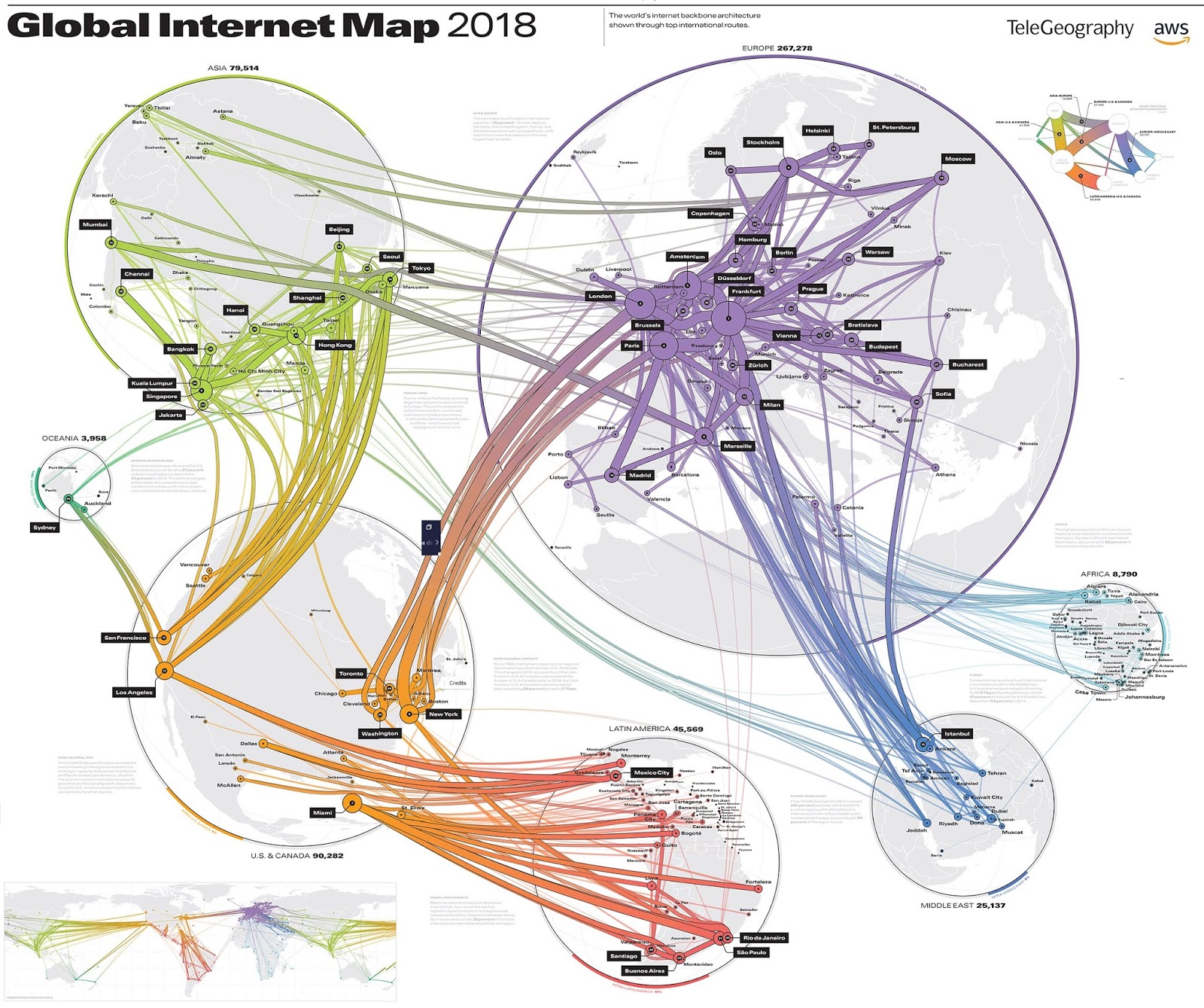

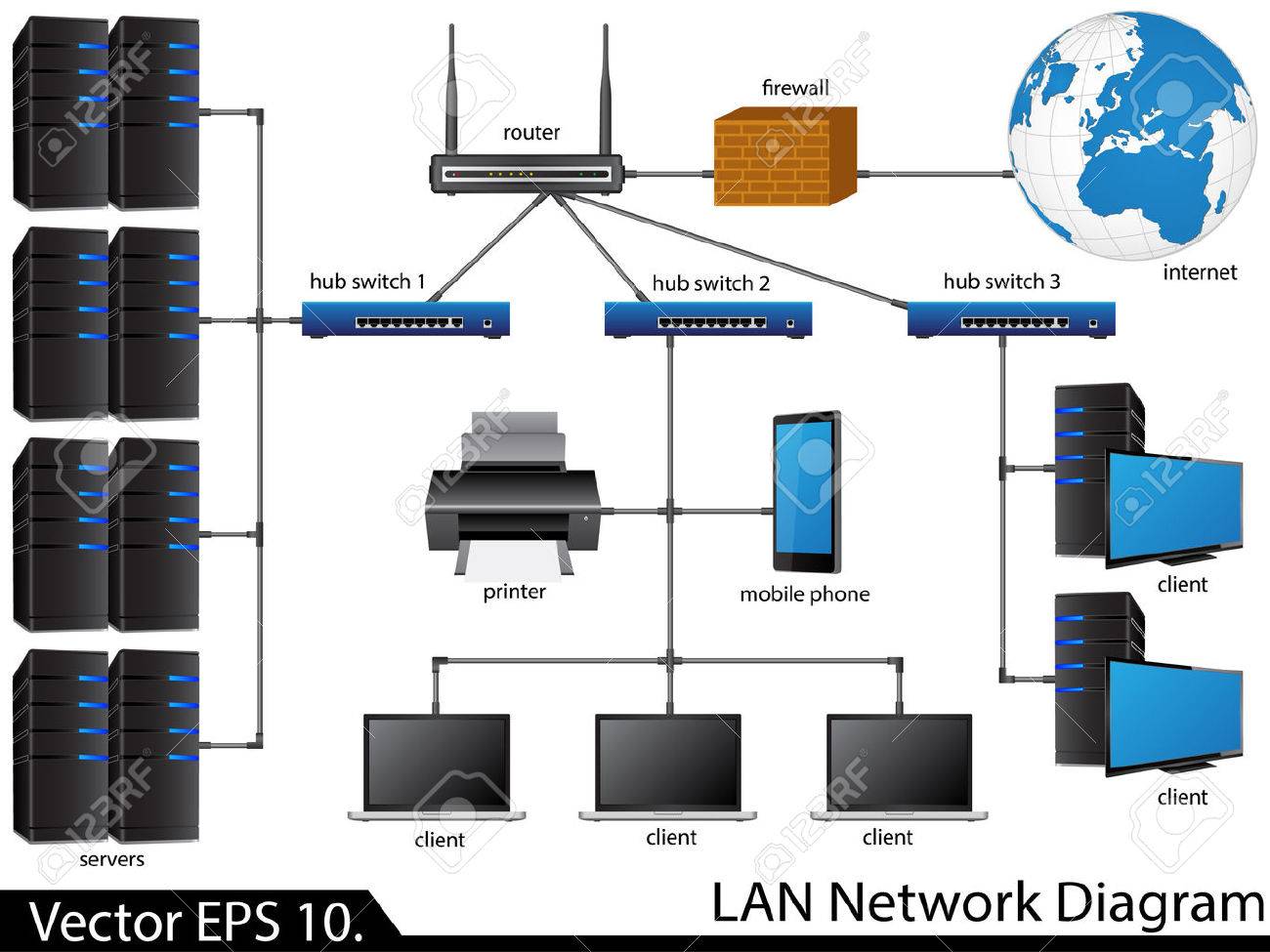

La réalité des échanges de données les plus habituels (envoyer un mail, consulter un site internet) se traduit par le passage et le traitement de l'information sur l'une de ces routes physiques :

C’est donc tout à fait normal que vous ne compreniez pas comment ça marche.

PERSONNE NE COMPREND COMMENT CA MARCHE.

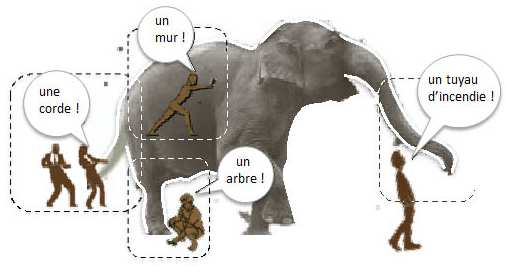

Il est donc essentiel de vous construire des représentations mentales de l'exposition des données confidentielles que vous confient vos cllients (ou que votre activité génère).

REPRÉSENTATION MENTALE DES SYSTÈMES D’INFORMATION

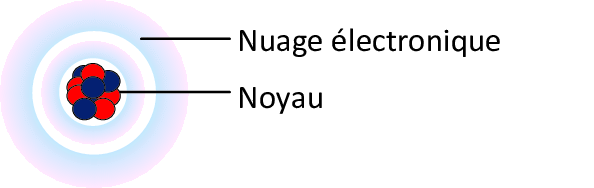

Comme pour les atomes ou les galaxies, nous sommes obligés de recourir à des images mentales pour approcher la compréhension des mécanismes à l’oeuvre dont seuls les résultats nous parviennent.

Il faut donc avoir à l’esprit que l’avocat·e ne peut que recourir à des images approximatives de ce qui se déroule réellement au sein des écosystèmes de l’information numérique :

La représentation classique de l'atome

La réalité observée de l'atome

Et bien l'information numérique, c'est la même chose, il faut avoir à l'esprit que toute représentation que l'on peut s'en faire sera nécessairement fausse.

Il faut adopter des modes de représentation qui permettent de saisir les processus informatiques par rapport aux problématiques que l'on souhaite étudier ou résoudre.

On peut ainsi tenter de distinguer les différentes machines de son infrastructure, cela permet d’identifier sur chaque appareil son système d’authentification, le système d’exploitation, les logiciels qui y traitent des données, le système de gestion des fichiers et ses connexions avec les autres machines.

Cette cartographie passera cependant sous silence toutes les problématiques liées à l'accès distant aux machines et à leur exposition aux accès externes..

- Une cartographie par les machines

- Une cartographie par les flux

- Une cartographie par les processus informatiques

- une cartographie par thème

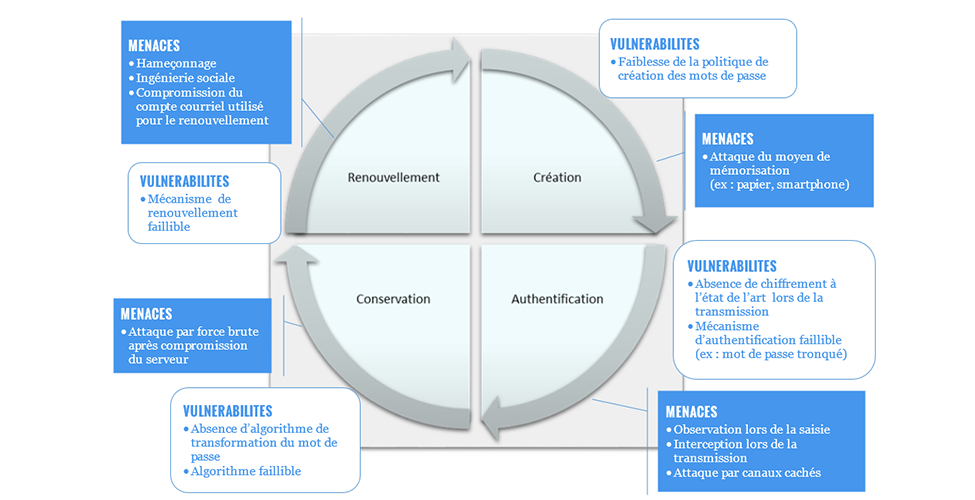

ex : les méthodes d’authentification

Des guides existent qui permettent de vous aider à optimiser la sécurité de vos machines sur chacun de ces points.

La difficulté de visualisation vient de la taille et du nombre de connexions avec les autres machines. Chaque onglet que vous ouvrez dans votre navigateur correspond à un ordinateur que vous brancheriez sur votre réseau.

Vous ne pouvez donc vous contenter de penser à votre parc de machines informatiques comme aux seuls machines qui sont physiquement présentes au sein du cabinet.

Il est donc essentiel pour l’avocat·e qui ne cherche pas à devenir un informaticien d’avoir la lucidité du diagnostic des limites de ses compétences.

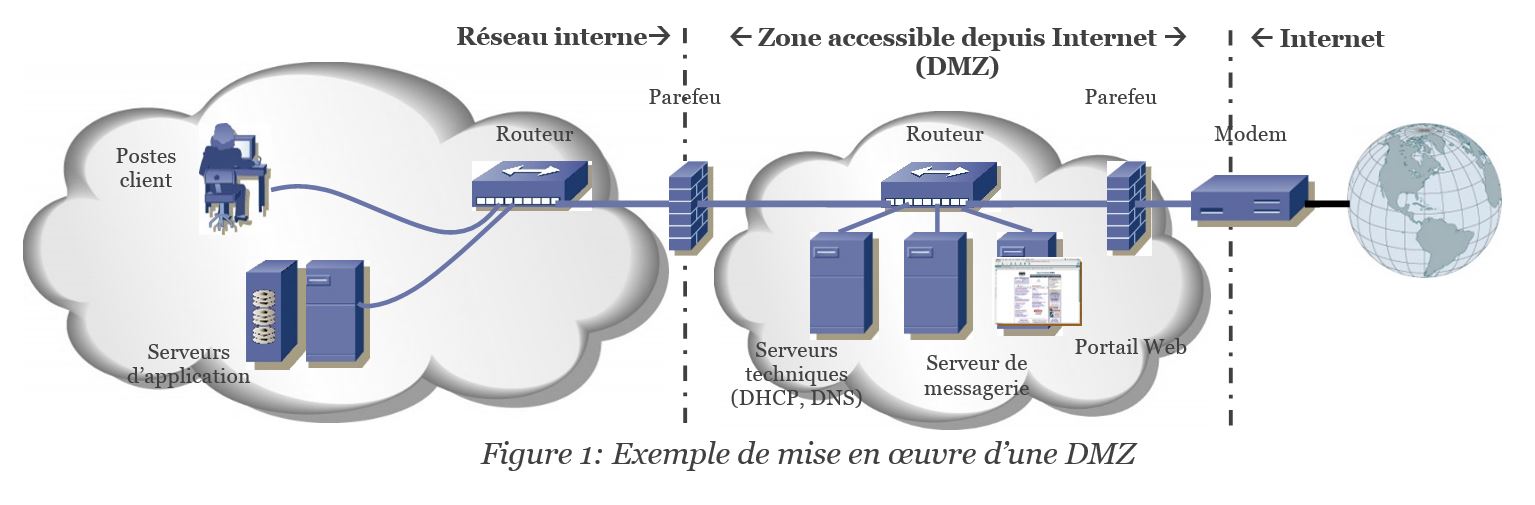

Ce diagnostic peut passer par la définition de différentes « zones » de la cartographie mentale que vous aurez dressé des données traitées par le cabinet.

Quel que soit la cartographie que vous vous faites de l’écosystème informatique, l’important est d’identifier différentes zones :

- Les zones de maîtrise :

Ce sont les zones où l’avocat·e comprend les mécanismes principaux du traitement de l’information. Dans ces zones, il doit être capable d’agir lui-même pour les faire fonctionner en conformité avec son cahier des charges.

C’est une zone difficile à atteindre et dont la courbe d’apprentissage est difficile mais qui permet de ne pas dépendre de prestataires extérieurs et d’assurer pleinement l’indépendance de ses conditions d’exercice.

Elle est généralement limitée à certains domaines :

- maîtrise et compréhension d’un ou plusieurs logiciels

- maîtrise d’un type de système d’exploitation

- maîtrise et compréhension d’une stratégie de sécurité

- maîtrise et compréhension du fonctionnement d’un matériel particulier ou de l’écosystème entre plusieurs appareils.

Le coût d’accès à cette zone est très élevé en temps, mais permet d’économiser beaucoup d’argent.

Maîtriser le fonctionnement d’un ordinateur de bureau et de l’écosystème Linux permet de ne pas dépendre de Microsoft ou d’Apple pour faire fonctionner son matériel, ce qui procure de substantielles économies de licence d’utilisation tout en améliorant la sécurité des données que vous traitez.

Un conseil pour les nuls : essayez d’installer Linux sur un vieil ordinateur que personne n’utilise : https://lecrabeinfo.net/installer-ubuntu-20-04-lts-le-guide-complet.html

Vous verrez vite quand vous vous sentirez prêt à basculer votre parc informatique sur Linux ou identifierez les raisons qui vous bloquent.

Plus généralement, cherchez à étendre au maximum votre zone de maîtrise en privilégiant les matériels et logiciels intéropérables avec ceux que vous maitrisez déjà.

De plus, l'utilisation de logiciels dont le code est ouvert permet d'éviter qu'un éditeur ne réduise à zéro votre zone de maitrise par l'abandon du développement du logiciel que vous utilisez ou par sa modification si importante qu'elle vous oblige à repartir de zéro.

Les logiciels libres sont, de surcroit, bâti sur une architecture beaucoup plus sécurisée.

En dehors de la zone de maîtrise s’ouvre la zone de confiance.

- Les zones de confiance :

Pour la plus grande partie des avocat·e·s, elles couvrent la quasi-intégralité de l’équipement informatique du cabinet.

Ce sont les zones de votre réseau informatique dont vous ne comprenez pas les mécanismes et n’avez ni le temps, ni l’envie de le faire.

Vous êtes donc contraints d’en confier la gestion à des tiers.

C’est par exemple le cas de votre fournisseur d’accès internet. Vous seriez probablement incapable de décrire les flux et opérations de données que vous lui confiez quand vous échangez un mail avec un client.

Pourtant une grande partie des données confidentielles du cabinet y transitent.

Vous faites donc confiance à votre fournisseur d’accès (et à son régulateur public) pour ne pas espionner, tracer ou modifier les données qui transitent par ses services.

De nombreuses sources rapportent que ces données sont espionnées, voire détournées.

Vous pouvez consulter les alertes gouvernementales sur les vulnérabilités des logiciels ou infrastructures qui sont signalées :

https://www.cert.ssi.gouv.fr/alerte/

https://www.cert.ssi.gouv.fr/alerte/CERTFR-2021-ALE-014/

La confiance n’exclut donc pas le contrôle.

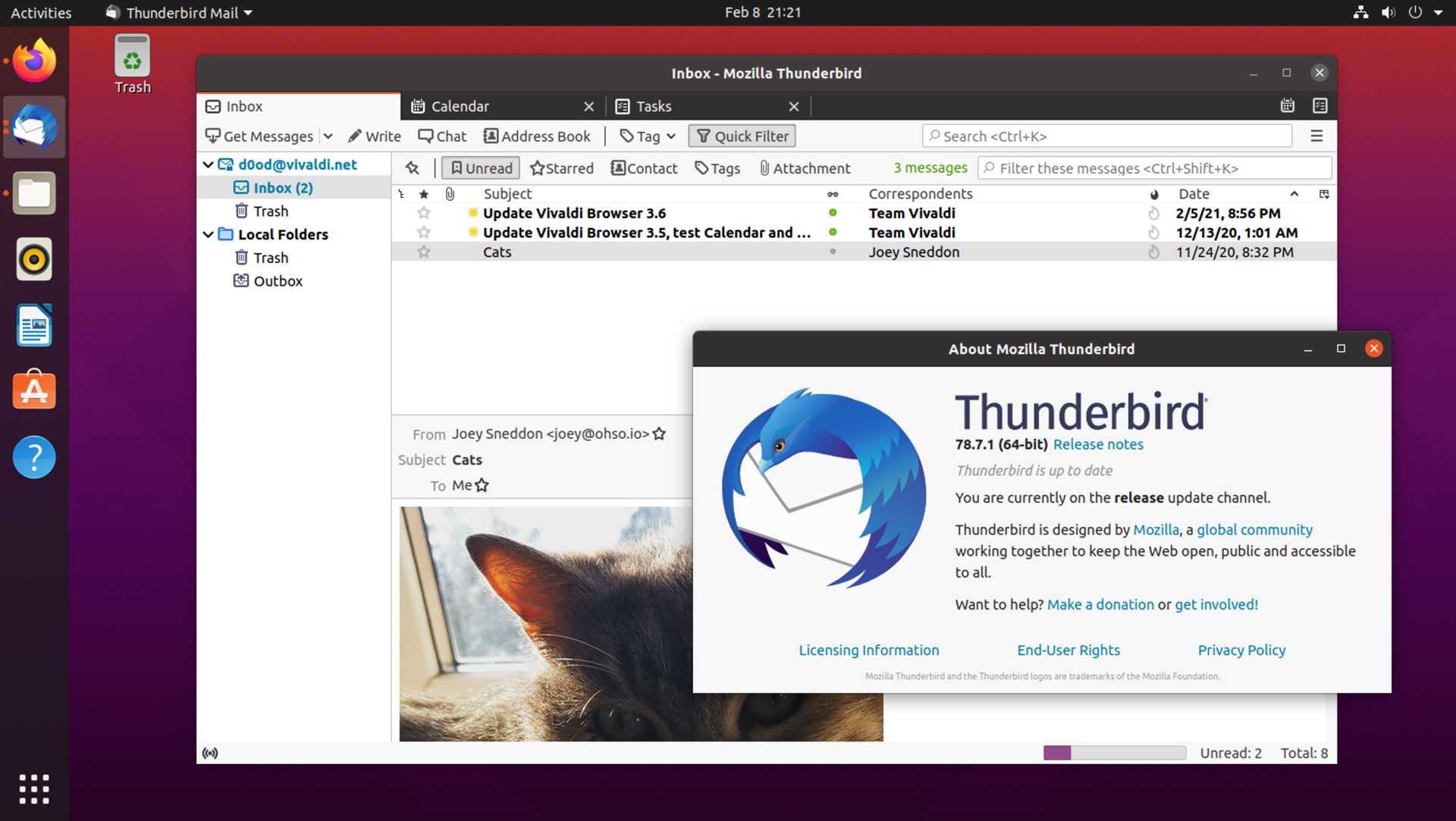

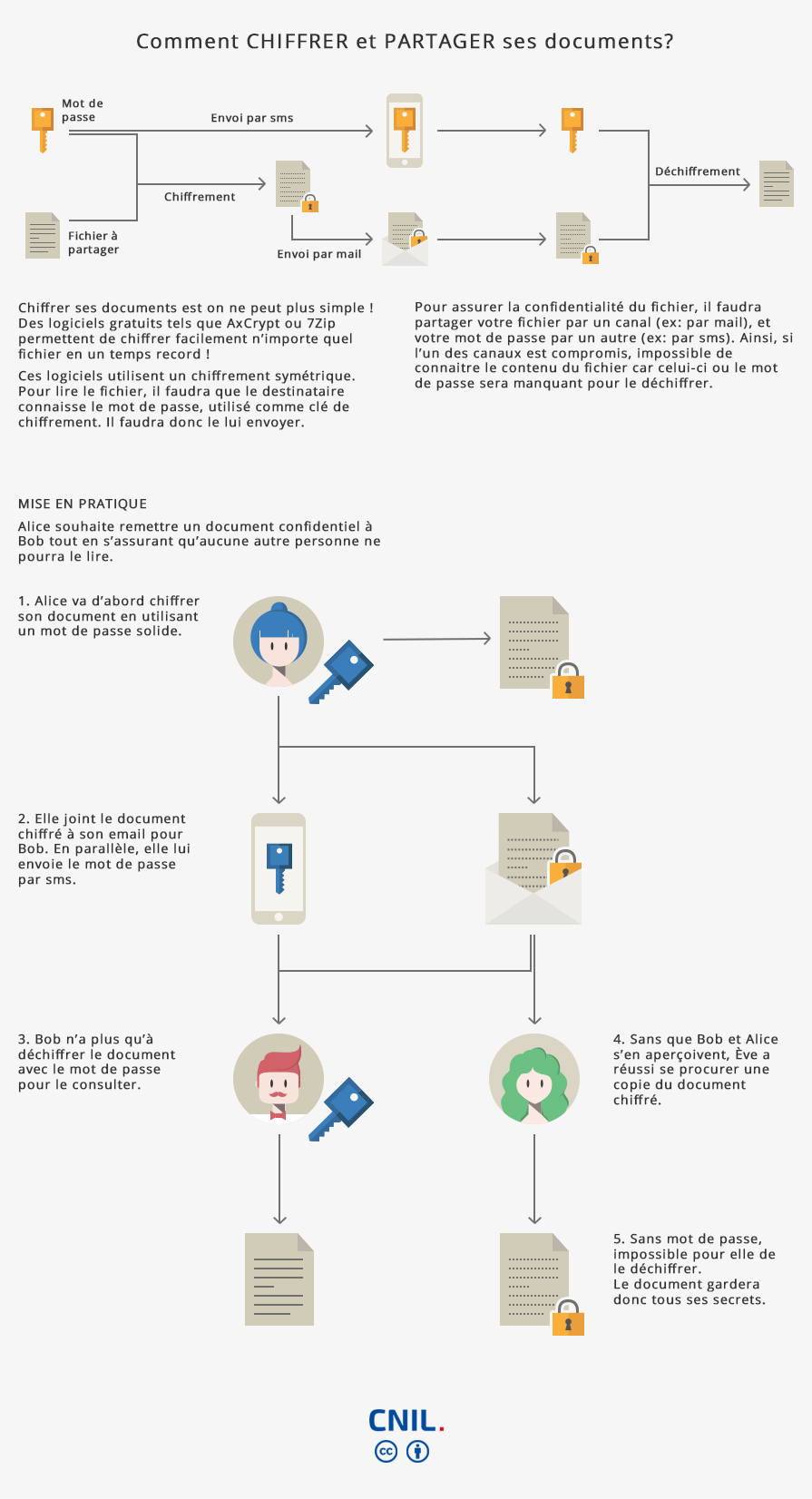

Sur le plan technique, le chiffrement des données avant leur envoi à votre fournisseur d’accès permet de limiter les risques d’un abus de confiance.

Cette solution présente cependant des contraintes d'utilisation forte, à savoir l'utilisation de logiciels spécifiques et de mise en place de stratégie de sécurité spécifiques (gestion des clefs de déchiffrement).

Plus vos interlocuteurs valoriseront la sécurité, plus ils seront prêts à modifier leurs habitudes et leurs équipements pour améliorer ce point.

Quelques ressources utiles si vous avez envie de réduire votre surface d'exposition aux prestataires en qui vous placez votre confiance :

- Guide de la CNIL sur le chiffrement

- Guide ANSSI du chiffrement

- Utiliser PGP avec Thunderbird

- Un article assez complet de Next-Impact

- Une infographie parlante de la CNIL

Lorsque les solutions techniques ne peuvent pas être mises en oeuvre, où que le cout de cette mise en oeuvre est trop important, il faudra se contenter d'une solution juridique.

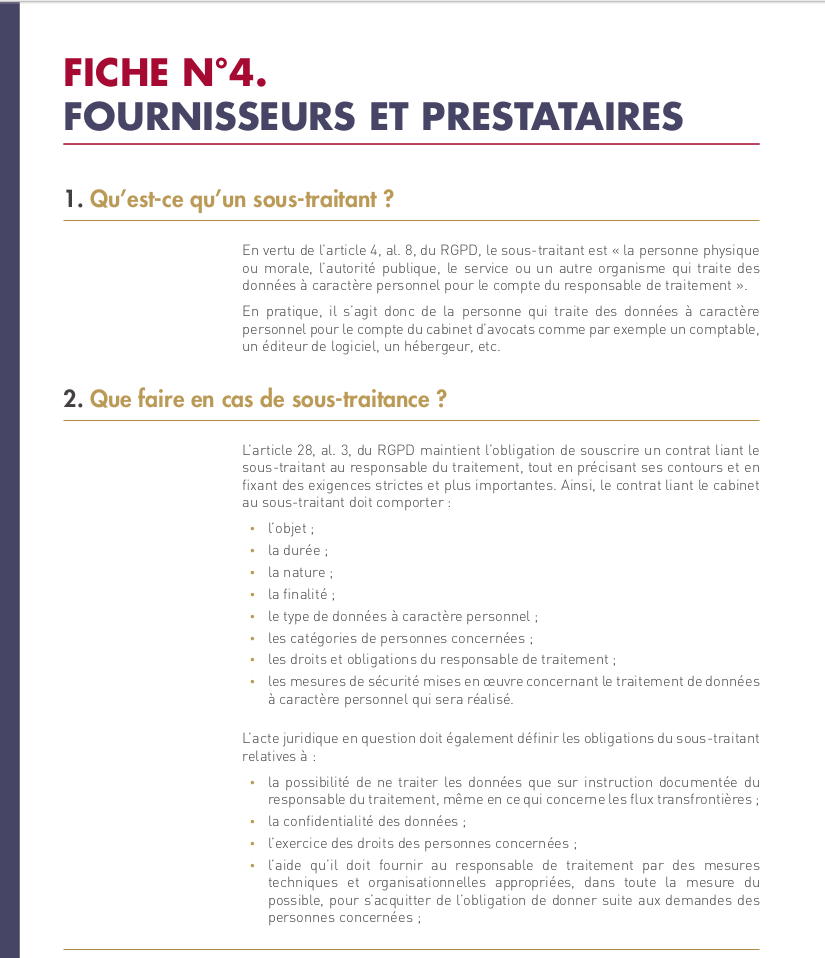

Solution juridique :

Sur le plan contractuel, la définition d’un cahier des charges avec son prestataire est le meilleur moyen de cadrer la confiance que l’on peut avoir dans son prestataire.

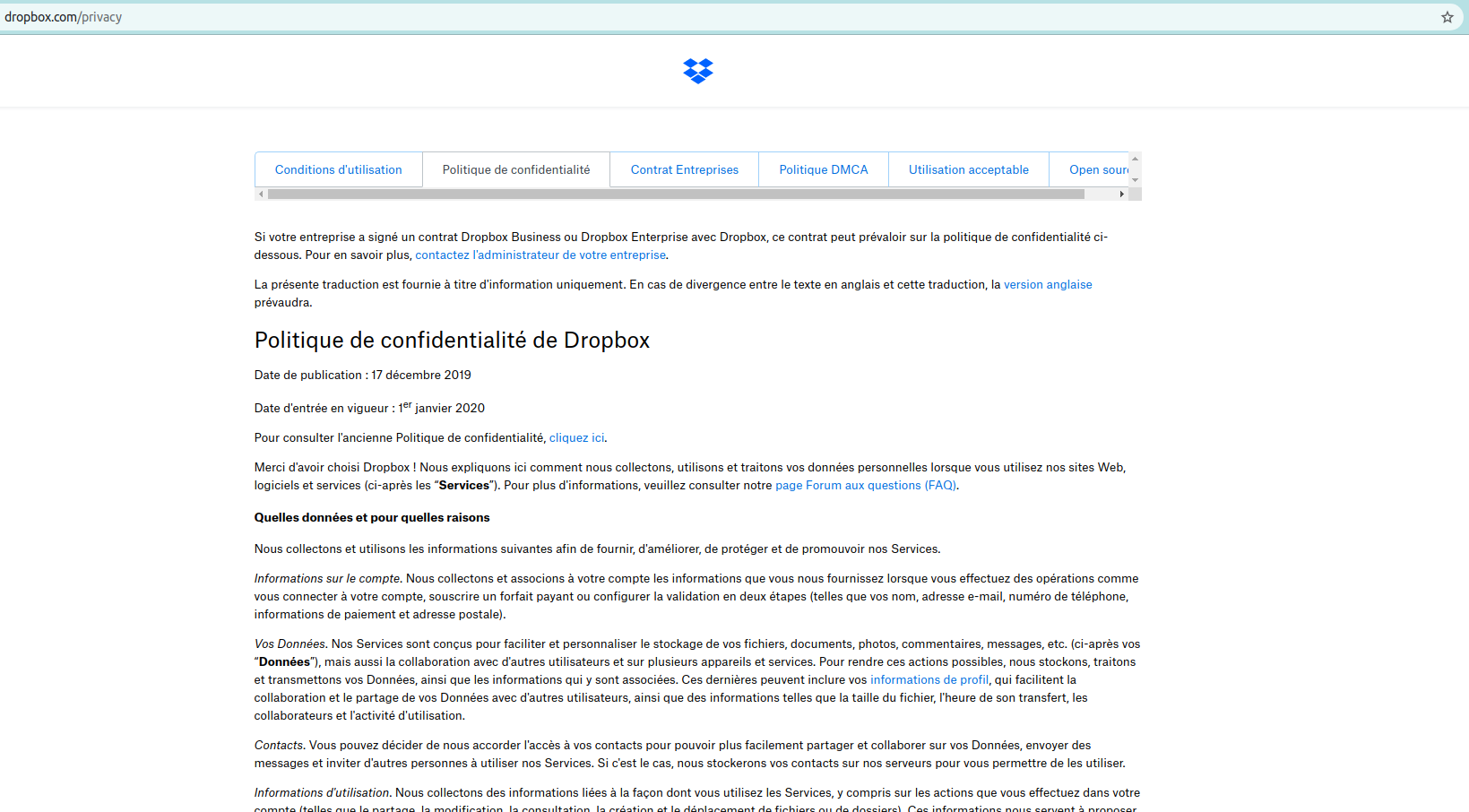

Pour certains prestataires, on ne dispose que d’offres « toutes faites » qui ne permettent pas la définition d’un cahier des charges. Il faudra alors n’accepter que les offres dont les conditions répondent à votre cahier des charges.

Tout tiers à qui vous confiez la gestion du système informatique du cabinet doit être informé que vous y traitez des données sensibles et confidentielles et vos obligations en la matière.

C'est dans cette zone que vous pouvez remercier la RGPD : elle oblige les fournisseurs à documenter et contractualiser avec leurs clients le traitement, la conservation et la destruction des données qui leur sont confiées.

Ne vous engagez pas avec un prestataire sans avoir exercé vos droits en la matière !

- la zone de chaos :

Dans cette zone, tout peut arriver et vous n’êtes sur de rien. Vos données et celles de vos clients sont potentiellement en risque.

C’est le cas lorsque vous acceptez des conditions d’utilisation d’un logiciel ou d’un service sans les avoir lu ou sans avoir vérifié qu’elles sont conformes à votre cahier des charges.

Typiquement, lorsque vous envoyez un fichier confidentiel non chiffré par dropbox, sans avoir vérifié si ce prestataire est autorisé à lire, copier ou vendre celui-ci.

Dans 99,99 % des cas, ce passage dans une zone de chaos n’entrainera aucune conséquence pour vos données qui n’auront été ni modifiées, ni vendues, ni copiées.

Mais vous ne saurez jamais si vous n’avez pas été dans le 0,001 % restant.

Nicolas Sarkozy n’imaginait pas un instant qu’en utilisant son téléphone portable ouvert au nom de Paul Bismuth aux alentours d’une borne réseau de Brégançon, il en ferait découvrir qu’il en était l’utilisateur.

Pour que la zone de confiance ne se transforme pas en zone de chaos, il y a la RGPD !

Le RGPD est la contrainte légale qui oblige tous les professionnels à documenter les circuits de l’information et à vérifier les cahiers des charges de vos fournisseurs en matière d’accès, de traitement, de modification et de suppression de ces informations.

Le CNB a édité un guide sommaire sur l'application du RGPD au sein des cabinets d'avocats.

La protection des données personnelles recouvre, pour l’essentiel, les obligations déontologiques de l’avocat·e envers son client.

Votre cahier des charges pour un fournisseur informatique répond également à d’autres besoins :

- son coût

- sa facilité d’utilisation (nomade, fixe, système d’authentification)

- l’augmentation de productivité (l’équilibre entre le temps économisé et le temps consommé)

- l’amélioration de la relation client (les critères du client ne sont pas forcément ceux de avocat·e).

Bien souvent, l'avocat·e devra arbitrer entre les différentes contraintes.

On peut regretter que pour beaucoup de confrères, le premier des critères de choix ne soit pas la sécurité et la confidentialité, mais il est difficile de s’en étonner puisque notre société place la valeur économique comme clef de voûte de nos rapports sociaux.

Plutôt que de chercher « le moins cher des hébergeurs de mail », mieux vaut probablement chercher « l’hébergeur de mail le plus sécurisé ».

L'occasion d'étudier plus en détail, l'utilisation des serveurs de messagerie dans l'exercice de la profession d'avocat·e.

- L'EXEMPLE PAR LE COURRIEL !

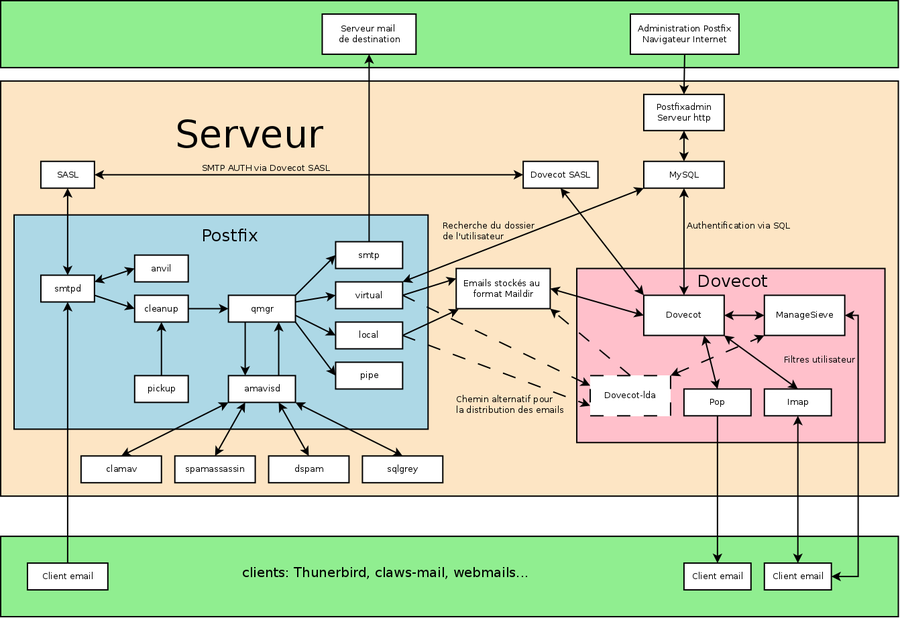

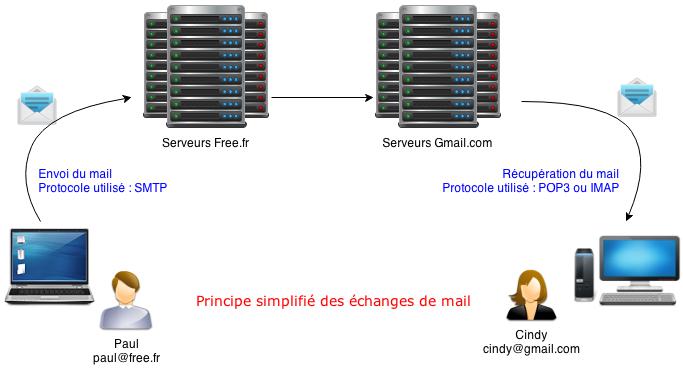

Vue simplifiée d'un échange de mails

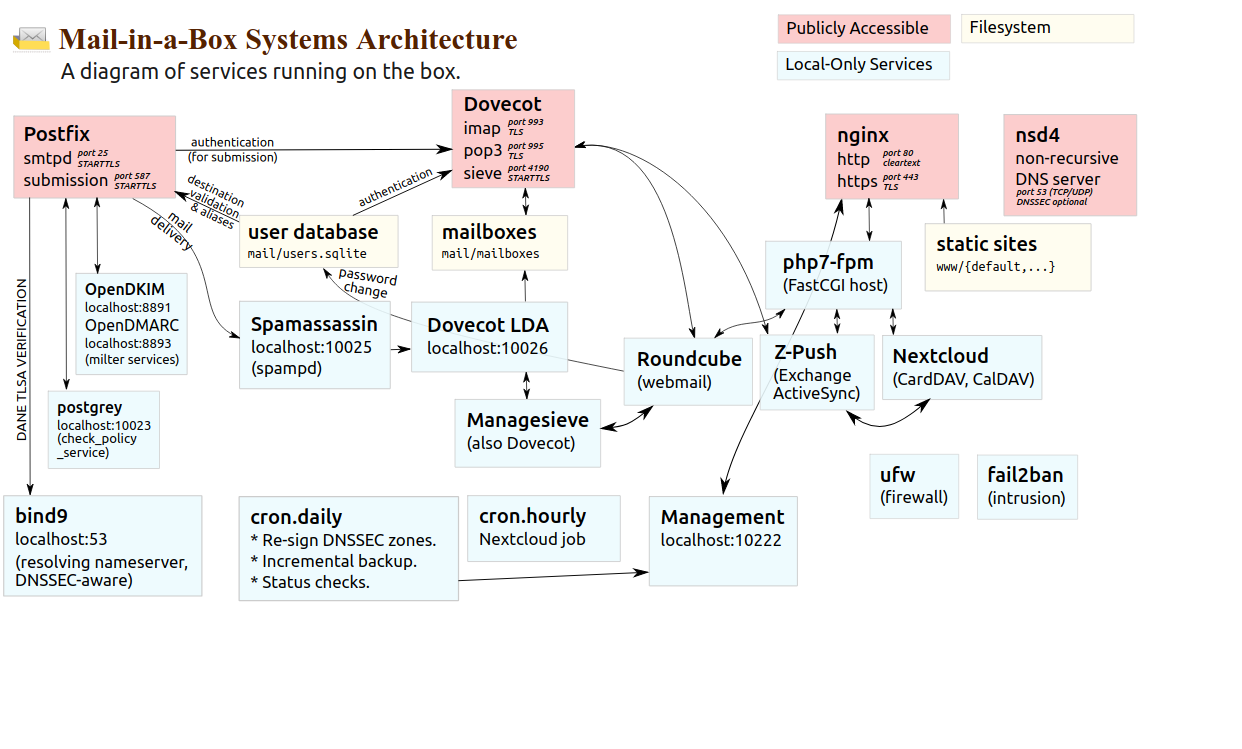

Vue détaillée des process :

.png)

’envoi d’une copie de carte d’identité en pdf par mail d’un client à un avocat·e et de cet avocat·e à un confrère est un des processus de traitement de l’information des plus complexe à comprendre et pourtant le plus utilisé.

Peu d'avocat·es sont capable de conserver le traitement des courriels dans leur zone de maîtrise.

Cela nécessite de savoir configurer et maintenir sur du matériel dont on contrôle l’accès, plusieurs serveurs gérant des protocoles d’échanges complexes, nécessitant de fréquents réglages et mises à jour pour en assurer la disponibilité et la sécurité. C’est généralement la première chose qu’un avocat·e confie à un prestataire externe.

Si vous voulez le faire vous-même vous pouvez !

Les solutions les plus faciles à mettre en œuvre sont l’installation d’un serveur nextcloud, ou Optimus-avocats, le logiciel libre et gratuit par les avocat·es, pour les avocat·es.

Si vous n’en êtes pas à maîtriser les échanges TLS entre serveurs postfix et nginx sur des serveurs debian avec des certificats Lets’encrypt, c’est qu’il faut vous tourner vers un fournisseur.

Quel est le cahier des charges déontologique et réglementaire qui s’applique à ce traitement informatique ?

Pour le traitement des mails du cabinet, le prestataire doit pouvoir vous garantir que vous demeurez maître de vos données.

Qu’est-ce que cela veut dire ?

- que vos données ne sont transmises à des tiers qu’avec votre accord et dans les limites que vous y apporterez

- que vous demeurez propriétaire des données

- que vous données ne sont pas modifiées par le prestataire

- que vos données sont accessibles

- que vos données sont détruites lorsque vous le décidez

- que le système doit être interopérable avec vos propres outils (comment vous vous connectez au serveur, comment et sous quel format vous récupérez vos mails).

La plupart des services gratuits ont pour contrepartie l’autorisation que vous donnez au prestataire d’avoir accès à vos données pour les lire, les copier, les utiliser et les transmettre. Parfois, ils s’engagent à ce que les tiers, exceptionnellement eux-même, n’aient accès qu’à des données anonymisées.

Malgré le silence embarrassé de nos instances nationales sur le sujet, nos confrères canadiens ne prennent pas de gants en la matière : les messageries gratuites ne sont pas compatibles avec nos obligations déontologiques.

Google est d'ailleurs bien obligé de le reconnaître :

En effet, l’utilisation des serveurs de mail de Google Mail entraîne l’acceptation de ce que l’entreprise prenne connaissance des informations que vous y traitez,

Sauf à ce que votre client en soit informé et qu’il l’accepte, en utilisant une adresse @gmail, vous ne pouvez garantir à votre client la confidentialité des informations qui vous sont transmises.

Pire encore, lorsque vous échanger avec un confrère par courriel confidentiel, vous rompez cette confidentialité en permettant à Google Mail de traiter ce courriel.

MAIS ALORS QU’EST-CE QU’ON FAIT ON PAIE ?

Il est toujours bon de réfléchir aux alternatives d'une solution que l'on aura identifié comme une zone de chaos.

Un des meilleurs endroits pour le faire est le site de l'association Framasoft.

Il ne faut pas oublier que le système d'échange par courriel est un des systèmes de communication le plus large et étendu du monde.

Il est donc vain de croire que ce service peut être rendu gratuitement sans que les opérateurs n'en retirent un bénéfice.

Lorsque vous utilisez un service gratuit, votre prestataire ne dispose que d'une source potentielle de profit sur l'utilisation de ce service : la monétisation des données d'information que votre utilisation va générer au sein de leur système et qu'ils valorisent sur le marché secondaire de l'information digitale.

Le seul moyen de concevoir un service gratuit et respectueux de la confidentialité de vos données est d'en faire supporter le cout par une collectivité d'individus sur une base décorellée de l'utilisation individuelle.

Ce sont des services de mutualisation comme le service cloud avocat du cnb, qui est un compromis intéressant puisqu'il est gratuit pour l'utilisateur et financé par les cotisations des avocat·es.

Il est gratuit, mais son fonctionnement nécessite l’achat et l’installation sur vos machines de systèmes d’exploitation propriétaires Microsoft ou Apple qui ne présentent pas les environnements les plus sécurisé du monde informatique (l’internet ne fonctionne pas avec des serveurs Linux sans raison).

Aucune des fonctions avancées promises n’est réellement interopérable ou documenté. Vous n'avez donc aucune garantie sur la possibilité de récupérer vos données et le format de récupération.

C'est une tactique assez souvent utilisée pour rendre les utilisateurs captifs d'un système.

Elle permet ainsi de vous décourager d'utiliser un système différent et vous rend dépendant de la plateforme.

Dès lors que celle-ci est gérée par une institution publique comme le CNB, on peut être raisonnablement confiant sur la conformité du système à nos obligations déontologiques et à la maitrise de nos données, mais les choix déjà opérés par l'institution (imposition d'un boitier inutile, support réservé à des logiciels propriétaires au choix limité, refus d'intéropérabilité, obligation de recours à du matériel à la compatibilité restreinte).

Le service n'est pas documenté et vous ne disposez d'aucune garantie contractuelle. A l'heure de la rédaction des présentes, il semblerait que le service permettent le chiffrement des mails et garantisse leur confidentialiité. Le service est géré par SFR et utilise des technologies propriétaires non documentées.

Mais pour du gratuit, c'est le mieux que vous pouvez espérer.

Un très bon service d'hebergement de mails qui garantit un haut niveau de confidentialité tout en se basant sur des technologies open-source.

La limite est que l'accès gratuit est reservé à une utilisation personnelle (les garanties données par la plateforme ne fonctionneront pas s'il s'avère que vous avez fait une utilisation professionnelle de leurs services au moyen de l'accès gratuit).

La version payant donne accès à des fonctions de chiffrement plus évoluées.

ALLEZ D’ACCORD ON VA PAYER

Tout travail méritant salaire, il est finalement logique de rémunérer la mise à disposition et la maintenance d’un service qui permet de communiquer de façon quasi instantanée avec toute personne qui dispose d’un terminal informatique ayant accès à internet et une adresse mail.

On estime aujourd’hui que plus de la moitié de la population mondiale, soit 4 milliards de personnes disposent d’un accès à une adresse de courriel.

- Se renseigner sur l'état des solutions disponibles sur le marché

- Consulter des comparatifs des fonctionnalités et cahiers des charges des solutions du marché.

- Pensez aussi au client de connexion que vous utiliserez

- N'oubliez pas de vérifier les conditions générales.

Pour résumer les offres se trouvent :

- Soit chez des spécialistes de l'hébergement mail (protonmail)

- Soit comme un service associé à l'enregistrement de votre nom de domaine et l'hébergement de sites et serveurs (ovh)

- Soit comme un service attaché à votre fournisseur d'accès internet ou GSM (SFR, free, orange)

LES FICHIERS DU CABINET : UNE MINE D'INFORMATIONS CONFIDENTIELLES

Il faut toujours se poser la question de savoir où se trouvent les données du cabinet (support physique ou serveur distant, donnée actuelle, donnée ancienne, backup…).

On peut ainsi distinguer selon que la donnée se trouve physiquement sur un appareil et/ou sur un serveur distant.

- Sur l’appareil

- Diagnostiquer les conditions d'accès à l'information stockée :

- logiciel d'exploitation : contrôle des process de sécurité interne du logiciel

- Chiffrage des données du matériel (permet d'éviter un accès en cas de vol de la machine)

- accès physique : détermination des personnes ayant un accès physique à la machine

- dispositif d'authentification : détermination des conditions d'accès à la machine, en tant qu'utilisateur et/ou d'administrateur (qui peut modifier les paramètres du système d'exploitation)

- réglage des droits d'accès des données de l'appareil : entre les utilisateurs et les administrateurs, vis à vis de l'extérieur (prise de contrôle à distance, VNC, ssh, ports)

- Les principales vulnérabilités :

- les utilisateurs physiques

- les utilisateurs distants

- les logiciels qui s'exécutent sur la machine (logiciels de communication vers l'extérieur : tchat, réseaux sociaux, jeux en ligne…)

- Diagnostiquer les conditions d'accès à l'information stockée :

L’utilisateur devrait pouvoir contrôler strictement les traitements effectués par les logiciels qu’il utilise sur celles-ci.

Le danger : un logiciel dispose de l’autorisation d’enregistrer tout ce que vous écrivez avec votre clavier. Pour contrôler votre orthographe il va transmettre ces données à un serveur qui va interroger une base de données et vous renvoyer les suggestions de correction.

D’autres logiciels vont enregistrer les mots sur l’appareil et les comparer à un dictionnaire déjà présent sur l’appareil.

Le meilleur moyen d’être sur que ce n’est pas le cas est d’utiliser un logiciel open-source, c’est à dire un logiciel dont l’algorithme est consultable librement.

Cette publication permet de vérifier le fonctionnement réel de l’algorithme et dissuade fortement les éditeurs d’y placer des fonctions dont ils n’informeraient pas suffisamment explicitement leurs utilisateurs.

Pour le surplus, il est recommandé de vérifier le traitement des données effectués par les logiciels utilisés sur l’appareil.

Attention aux communications entre les logiciels et ceux qui fonctionnent pendant que vous traitez des données dont vous souhaitez assurer la confidentialité.

Tapez un mot de passe dans votre navigateur pendant une conférence ZOOM est une TRES mauvaise idée.

Il est assez facile de garantir un haut niveau de sécurité et de confidentialité des données présentes sur le matériel physique. Cependant les données ne sont disponible que lorsque l'appareil est en fonctionnement. Pour un accès permanent, il faut que l'appareil soit allumé. S'il est possible de s'y connecter de l'extérieur, cela devient un serveur.

- Sur un serveur

La disponibilité des données en mode serveur implique d'analyser de nouvelles sources de vulnérabilité des données.

- Sécurisation de l'accès à l'administration du serveur (généralement à distance - SSH - clés d'authentification renforcée - VPN)

- Si le serveur est maintenu par un prestataire (que le serveur soit physiquement à l'intérieur du cabinet ou non) : bien vérifier les garanties contractuelles en matière de sécurité

- Analyser si le transport des données entre vos postes de travail et le serveur sont sécurisées (https - VPN - chiffrement)

- Analyser la sécurité des appareils qui se connectent au serveur (cf plus haut)

- S'assurer de l'intéropérabilité des données (possibilité de récupération, utilisation de formats ouverts)

- Disposer des outils d'analyse des activités du serveur (log des modifications par utilisateur)

La facilité d'utilisation par l'accès distant et permanent aux données se paie d'une exposition plus grande aux risques et la nécessité de recourir à des analyses et stratégies de protection plus complexes ou contraignantes.

Quelques exemples d'écosystème qui constituent des compromis intéressants entre productivité, sécurité et limitation de prestataires :

- L'autohébergement des données sur un serveur interne :

- L'hébergement par des prestataires

- Owncloud / Nextcloud sous-traité

- Choisir un prestataire certifié pour les données de santé : plus cher, mais plus sûr

- Tous les prestataires devraient appliquer le Code de conduite CISPE.cloud

LES APPAREILS MOBILES

Ce sont simplement des machines qui, se connectent soit par wi-fi, soit par un fournisseur d’accès GSM/SIM.

La différence majeure est donc simplement l'ajout d'un type de connexion supplémentaire à l'appareil : le réseau GSM, dont l'architecture permet la localisation des connexions par identification de l'antenne relai et dont la supervision par l'Etat lui permet toute surveillance et interception.

Par ailleurs, les systèmes d’exploitation sont tous plus ou moins contrôlés par un éditeur privé : Google pour Android, Apple pour Iphone, Blackberry pour blackberry.

Android est une base libre linux, intégrant des logiciels propriétaires des fabricants et des composants liant les applications à un compte Google.

- utiliser un téléphone Android avec les applications google (calendrier, mails, contacts, drive…) vous fera donner l’accès à Google à l’ensemble des données qui y transiteront.

- des solutions existent pour « dégoogeliser » son téléphone

- des appareils au code entièrement ouvert matériel et logiciel commencent à être disponibles, mais leur rapport qualité/prix demeure inférieur à ceux des technologies propriétaires.

Enfin, il convient de noter que la plupart d'entre nous utilisons le téléphone mobile à la fois dans le cadre d'une utilisation personnelle et professionnelle.

Il faut avoir à l'esprit que les failles de sécurité ou de confidentialité que l'on peut tolérer pour sa vie personnelle (qu'importe que Google sache où je vais faire mes courses) ne sont pas tolérables dans le cadre professionnel (Est-il anodin que l'Etat puisse connaitre le moment et l'endroit où je rencontre un client ?).

Bref, l’utilisation d’un téléphone va ouvrir vos données :

- aux attaques liées à vos connexions extérieures : réseau cellulaire et wifi.

- aux risques liés à l’écosystème Apple ou Google

- aux applications qui se trouvent sur votre téléphone (attention aux utilisations mixtes)

Idéalement, votre téléphone pro ne devrait avoir qu’une utilisation pro. Au pire, il conviendrait d’utiliser une double-sim.

LE RPVA

Si vous êtes sous Linux, vous pouvez utiliser le RPVA. Cette utilisation n'est cependant ni recommandée, ni soutenue par la CNB.

Elle demeure cependant le meilleur moyen de garantir l'indépendance de votre exercice professionnel en réduisant drastiquement votre exposition aux logiciels malveillants et en conservant un contrôle sur les processus qui s’exécutent sur votre équipement.

Pour les autres, le CNB fournit un support d'installation et d'utilisation.

Une fois installé, le RPVA ne fonctionne que via une interface accessible par un navigateur internet.

L'interface est difficile d'accès et le service subit de fréquents problèmes de connexion.

Le grand regret est l'absence d'intéropérabilité permettant de récupérer les données échangées et stockées sur le RPVA.

Il existe une version 2 qui a été annoncée fin 2020 et mise en service.

A l’heure actuelle, personne ne sait s’il faut utiliser la V2, la V1, s’il faut migrer ou non.

Vous pouvez également utiliser une solution auprès d’un éditeur qui liera généralement l’utilisation du RPVA à d’autres services payants (allant de la gestion du cabinet, à la recherche documentaire en passant par la maintenance de matériels informatiques dédiés au fonctionnement de leurs logiciels).

Le CNB ouvre en effet (aux seuls éditeurs payant, mais pas aux avocat·es) l'accès au coeur du système RPVA (l'API) qui permet de mettre à disposition d'autres interfaces permettant des fonctions évoluées (envoi direct des conclusions ou des pièces à partir de votre logiciel de gestion de cabinet).

L’association CYBERTRON a lancé une pétition qui a recueilli plusieurs dizaines de soutiens, ce qui est loin d’être négligeable au sein de la profession, n’hésitez pas à vous y joindre si vous voulez contribuer à l’indépendance d’exercice des avocat·ess au moindre coût.

Sujets non traités dans cette formation :

- l’authentification et la gestion des accès

- les procédures RGPD à mettre en place au sein du cabinet

- les virus, malwares et autres infections numériques

Cette formation est mise à disposition sous les conditions de la Licence GNU de documentation libre - Version 1.3, 3 novembre 2008